Seit Android 5.0 Lollipop gibt es eine neue MediaProjection-API Damit können Apps Videos aufnehmen und Screenshots von anderen Apps machen. Die Funktion brachte Lollipop Funktionen zur Bildschirmaufnahme und Bildschirmfreigabe mit einer neuen Methode 'createVirtualDisplay ()', die Apps ermöglichte "Um den Inhalt des Hauptbildschirms (der Standardanzeige) in einem Oberflächenobjekt zu erfassen, das Ihre App dann über das Netzwerk senden kann". Während der Dienst von Anfang an technisch in Android vorhanden war, benötigten Apps ursprünglich Root-Zugriff, um ihn nutzen zu können. eine Anforderung, die von Android 5.0 abgeschafft wurde.

Während Apps eine spezielle Berechtigung zur Verwendung der MediaProjection-API benötigen, ist keine solche Berechtigung erforderlich, um die Plattformfunktionen zu verwenden, über die anscheinend jetzt gerendert wurde 77,5% der Android-Geräte weltweit anfällig für einen Angriff, der angeblich diese Lücke ausnutzt Erfassen Sie heimlich den Bildschirm des Benutzers und zeichnen Sie Systemaudio auf. Betroffene Android-Versionen sind Lollipop (5.0 und 5.1), Marshmallow und Nougat. Google hat die Sicherheitsanfälligkeit in Android Oreo behoben.

In den betroffenen Android-Versionen benötigen Apps keine spezielle Berechtigung, um den MediaProjection-Dienst zu verwenden. Stattdessen können sie über ein SystemUI-Popup den Zugriff darauf anfordern, um den Benutzer über seine Absicht zu informieren, Screenshots aufzunehmen oder Systemaudio aufzuzeichnen. Das Problem ist jedoch, dass Apps erkennen können, wann diese SystemUI-Warnung angezeigt wird, sodass nicht autorisierte Apps dies tun können Überlagern Sie die SystemUI-Warnung mit einem gefälschten Text, Dadurch werden ahnungslose Benutzer dazu gebracht, die Aufzeichnung ihrer Bildschirme oder Audiodateien zuzulassen, ohne zu wissen, womit sie einverstanden sind. Betroffen sind leider Android-Versionen teilweise ausgeblendete SystemUI-Popups können nicht erkannt werden, Benutzer sind potenziell anfällig für schwerwiegende Datenschutzverletzungen.

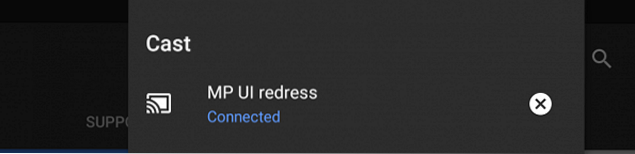

Bekannt als "Tap-Jacking" Im Sicherheitsbereich wurde dieser schwerwiegende Designfehler in Android im vergangenen Winter von Sicherheitsforschern von MWR Labs entdeckt. Laut dem Team, das hinter der Entdeckung steht, können Cyberkriminelle "Umgehen Sie diesen Mechanismus trivial, indem Sie dieses Popup mit öffentlich bekannten Methoden tippen, um ihren Anwendungen die Möglichkeit zu geben, den Bildschirm des Benutzers zu erfassen.". Zum Glück erhalten Benutzer jedoch ein Heads-up, wenn eine App versucht, auf den MediaProjection-Dienst zuzugreifen, um Audio- oder Screenshots aufzunehmen Screencast-Symbol in der Benachrichtigungsleiste (wie oben gezeigt), wenn Sie eine unerwünschte Aktivität auf Ihrem Gerät vermuten.

Gadgetshowto

Gadgetshowto

![Als Larry Page Sergey Brin traf [Interaktive Infografik]](https://gadgetshowto.com/storage/img/images/when-larry-page-met-sergey-brin-[interactive-infographic].jpg)