Tor ist seit fast zwanzig Jahren ein bekanntes Tool für Online-Anonymität. Es ist jedoch für allgemeine Benutzer noch relativ unbekannt und bleibt eine Nischenanwendung, die hauptsächlich von Geeks und Technologie-Enthusiasten verwendet wird. Heute werden wir Ihnen sagen, was Tor- und Zwiebel-Routing ist. Wir werden auch alle Vor- und Nachteile des Tor-Browsers sowie einige der wichtigsten Kontroversen im Zusammenhang mit der Technologie untersuchen.

Zwiebel-Routing: Was ist Tor und wie funktioniert es?

Zwiebel-Routing gibt es seit Jahrzehnten als kostenlose, dezentrale, Peer-basierte Kommunikationstechnik über das World Wide Web. Tor, die bekannteste Implementierung des Zwiebelnetzwerks, wird seit den ersten Jahren dieses Jahrtausends ebenfalls verwendet. Dies ist eine der besten Möglichkeiten, um die Anonymität online zu wahren. Hier ist also, was Sie über Tor, Zwiebel-Routing und Online-Datenschutz wissen müssen. Inhaltsverzeichnis + -

Was ist Tor??

Tor ist ein dezentrales Open-Source-Datenschutznetzwerk, mit dem Benutzer anonym im Internet surfen können. Die Abkürzung für "The Onion Router" ist ein sicheres, verschlüsseltes Netzwerkprotokoll, um den Online-Datenschutz zu gewährleisten. Dazu wird das Zwiebel-Routing verwendet - eine Anonymitätstechnik, bei der Daten über eine Reihe von geschichteten Knoten oder Servern übertragen werden, um die IP-Adresse des Benutzers nicht nur vor der Website oder dem Dienst zu verbergen, auf die zugegriffen wird, sondern auch vor Regierungsbehörden und Organisationen, die dies versuchen Netzwerkverkehr überwachen. Es verhindert auch, dass der ISP oder andere die Online-Aktivitäten des Benutzers überwachen.

Was ist Zwiebel-Routing??

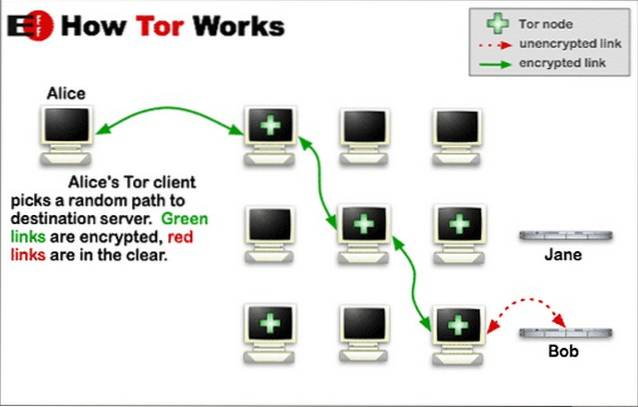

Zwiebel-Routing ist eine Technik für die anonyme Kommunikation über ein Computernetzwerk, bei der eine Reihe von zufälligen „Knoten“ oder Servern zum Weiterleiten von Nachrichten verwendet wird. Im Gegensatz zu normalen Proxys oder VPNs, die normalerweise einen einzelnen Server für die Weiterleitung Ihrer Kommunikation verwenden, werden beim Zwiebel-Routing mehrere (weitgehend Crowdsourcing-) Server verwendet. Dies macht es für angehende Lauscher unglaublich schwierig, den ursprünglichen Absender aufzuspüren.

Die gesamte Kommunikation ist hinter mehreren Verschlüsselungsebenen am ursprünglichen Eingangsknoten (Ihrem Computer) verborgen. Es wird dann an jedem Exit-Knoten, den es durchläuft, schichtweise entschlüsselt, bevor es für den endgültigen Exit-Knoten - die Website oder den Dienst, auf den Sie zugreifen möchten, vollständig entschlüsselt wird. Die ursprüngliche Nachricht bleibt verborgen, während sie von einem Knoten zum nächsten übertragen wird. Dies bedeutet, dass kein Vermittler sowohl den Ursprung als auch das endgültige Ziel der Daten kennt. Dies ermöglicht den Datenschutz und ermöglicht es dem Absender, anonym zu bleiben.

Ursprünge und Implementierungen

Onion Routing, die zugrunde liegende Anonymitätstechnik für Tor, wurde ursprünglich Mitte der neunziger Jahre von der US-Marine für vertrauliche Regierungskommunikation entwickelt. Paul Syverson, ein Informatiker, der mit der US Naval Research Academy zusammenarbeitet, gilt weithin als Erfinder des Onion Routing. Die Forschung wurde anschließend 1998 im IEEE Journal of Communications veröffentlicht.

Tor, das seitdem die am weitesten verbreitete Zwiebel-Routing-Technik ist, wurde ebenfalls von der US Navy entwickelt und 2002 unter einer kostenlosen Lizenz veröffentlicht. Die Software wird jetzt vom Tor Project entwickelt und gewartet, einer gemeinnützigen Organisation mit Sitz in 2006 von zwei der ursprünglichen Tor-Entwickler, Roger Dingledine und Nick Mathewson, zusammen mit fünf anderen.

Die Hauptimplementierung von Tor ist in C zusammen mit Python, JavaScript und mehreren anderen Programmiersprachen geschrieben. Das Projekt wird von EFF und mehreren anderen führenden Organisationen finanziert, die sich für digitale Freiheit und Online-Datenschutz einsetzen. Es wird häufig von Aktivisten, Journalisten, Whistleblowern und normalen Internetnutzern verwendet, um die Privatsphäre zu schützen, die geistige Freiheit zu schützen und die Zensur zu umgehen.

Anwendungen

Mit Tor können Benutzer auf jede Website oder jeden Onlinedienst zugreifen, auf die sie über das Clearnet (reguläres Web) zugreifen können. Darüber hinaus können Benutzer auf das "versteckte Web" zugreifen, das Websites mit einem TLD-Namen (.onion Top Level Domain) enthält, der einen anonymen Zwiebeldienst kennzeichnet. Als Teil des sogenannten Deep Web sind .onion-Adressen keine tatsächlichen DNS-Namen, und die TLD befindet sich nicht im Internet-DNS-Stammverzeichnis. Auf diese Sites kann nur zugegriffen werden, indem der Datenverkehr über das Tor-Netzwerk geleitet wird. Dies kann entweder über den Tor-Browser oder über den eigenständigen Tor-Client erfolgen.

Tor Browser

Der Tor-Browser ist der offizielle Webbrowser, der vom Tor-Projekt entwickelt und vertrieben wird. Basierend auf dem Quellcode von Mozilla Firefox handelt es sich um eine kostenlose Open-Source-Software, die viele der Datenschutzfunktionen der übergeordneten Software beibehält, jedoch über einen integrierten Tor-Client verfügt, der standardmäßig bei jedem Start gestartet wird. Es ist bekannt, dass es nicht nur von gewöhnlichen datenschutzbewussten Nutzern verwendet wird, sondern auch von Journalisten, die über sensible Themen berichten, politischen Aktivisten, die gegen repressive Regime kämpfen, und Whistleblowern, die negative Auswirkungen auf ihre Enthüllungen befürchten.

Da die gesamte Kommunikation standardmäßig über das Tor-Netzwerk geleitet wird, verhindert der Tor-Browser, dass Personen, einschließlich Internetdienstanbieter (ISPs), Werbetreibende, die Regierung und andere Personen, Ihre Verbindung überwachen und sehen, welche Websites Sie besuchen. Der Tor-Browser wird mit HTTPS Everywhere, NoScript und anderen Firefox-Add-Ons geliefert, um Ihre Privatsphäre und Sicherheit zu schützen. Außerdem werden unsichere Plugins wie Flash, RealPlayer, QuickTime und andere blockiert, die so manipuliert werden können, dass die IP-Adresse des Benutzers angezeigt wird.

Plattformen und Verfügbarkeit

Der Tor-Browser ist unter Windows, Linux, MacOS (Download für Desktops) und Android (Download von Google Play) verfügbar. Es gibt noch keine offizielle Version von Tor für iOS, obwohl The Tor Project den Zwiebelbrowser für iPhones und iPads empfiehlt (Download aus dem App Store). Es ist auch nicht offiziell unter Chrome OS verfügbar, aber Sie können die Android-App unter Chrome OS verwenden. Andere datenschutzorientierte Anwendungen wie Brave Browser haben kürzlich die Tor-Integration implementiert, um den Datenschutz zu verbessern.

Wenn Sie Ihren gesamten Datenverkehr für ultimative Privatsphäre durch Tor leiten möchten, können Sie auch eine tragbare Linux-Distribution namens Tails verwenden. Es basiert auf Debian und leitet standardmäßig den gesamten Datenverkehr durch Tor. Das Betriebssystem kann direkt von einem USB-Stick gestartet werden. Selbst wenn etwas schief geht, müssen Sie das USB-Laufwerk nur neu starten oder sogar neu formatieren, um das Problem zu beheben. Unter Windows und anderen Plattformen können Sie entweder das Tor-Browser-Bundle verwenden oder den eigenständigen Tor-Client herunterladen.

Nachteile, Kontroversen und Kritik

Tor wurde von Technologen, Befürwortern der Privatsphäre und Menschenrechtsgruppen dafür gelobt, dass sie politischen Aktivisten, die unter repressiven Regimen leben, und allgemeinen Internetnutzern, die die Zensur umgehen wollen, Anonymität gewähren. Selbst wenn Verfechter der Redefreiheit viel dafür loben, dass sie Aktivisten und Reportern digitale Privatsphäre bieten, hat die Technologie ihren eigenen Anteil an Kritikern, die sie aus verschiedenen Gründen kritisieren.

Einige glauben, dass es nicht so sicher ist, wie es das Tor-Projekt behauptet, und zitieren die Maßnahmen der US-Strafverfolgungsbehörden gegen Zwiebelseiten wie das Webhosting-Unternehmen Freedom Hosting und den berüchtigten dunklen Web-Marktplatz Silk Road. Andere, hauptsächlich Regierungsbehörden wie die US National Security Agency (NSA), haben die Technologie kritisiert und als a bezeichnet "Große Bedrohung" zur Überwachung von Terroristen und anderen potenziellen Sicherheitsbedrohungen.

Tor ist zwar eine der besten Möglichkeiten, um die Anonymität online zu wahren, bringt jedoch auch einige Probleme mit sich. Hier sind einige der bemerkenswertesten Nachteile:

1. Beenden Sie das Abhören des Knotens

Entgegen der landläufigen Meinung, Tor selbst ist nicht anonym genug. Wie andere Anonymitätsnetzwerke mit geringer Latenz schützt Tor nicht vor der Überwachung des Datenverkehrs, der in das Netzwerk eintritt und aus dem Netzwerk austritt. Infolgedessen ist das Netzwerk theoretisch unter anderem anfällig für das Abhören von Knoten, Verkehrsanalyse-Angriffe, Maus-Fingerabdrücke und Schaltungs-Fingerabdrücke.

2. Langsame Verbindungsgeschwindigkeiten

Ein weiterer großer Nachteil von Tor ist die langsame Verbindungsgeschwindigkeit, die sich aus dem Design der Technologie ergibt. Da der Datenverkehr in Tor über so viele Knoten weitergeleitet wird, kann das Laden von Website-Inhalten eine Weile dauern. Dies kann selbst für erfahrene Benutzer frustrierend sein, die wissen, was sie erwartet. Wie bei Torrent hängt die Geschwindigkeit von der Anzahl der Knoten ab und steigt mit der Anzahl der Benutzer, die ein Relay hosten.

3. Einschränkungen

Einige Websites und Onlinedienstanbieter blockieren den Zugriff auf Tor oder verlangen, dass Benutzer Captchas ausfüllen, bevor sie auf die Website zugreifen können. Der führende CDN-Dienstanbieter CloudFlare verwendet routinemäßig Captchas und andere Einschränkungen für den Datenverkehr, der über das Tor-Netzwerk eingeht, unter Berufung auf böswilligen Datenverkehr. Es ist zwar ein wesentlicher Schutz vor möglichen DDoS-Angriffen durch Botnets, kann jedoch das Surferlebnis für Benutzer weiter reduzieren.

4. Vergiftete Knoten

Während Fälle, in denen Benutzer aufgrund einer Tor-Sicherheitsanfälligkeit de-anonymisiert werden, kaum bekannt sind, können Strafverfolgungsbehörden und Hacker Benutzer weiterhin zu Überwachungs- oder Spionagezwecken überwachen, indem sie "vergiftete Knoten" oder Gateways ausführen, die speziell zur Überwachung des Tor-Verkehrs erstellt wurden. Beispielsweise kann ein Angreifer, der zwei vergiftete Tor-Knoten ausführt - einen Eingang und einen Ausgang -, den Verkehr analysieren und den winzigen Teil der Benutzer identifizieren, deren Verbindung diese beiden Knoten überquert hat.

Wie Tor Ihre Online-Privatsphäre unterstützen kann

Bei Zehntausenden von Knoten ist die Wahrscheinlichkeit, aufgrund von Giftknoten de-anonymisiert zu werden, geringer als eine von einer Million. Wenn Tor-Benutzer verhaftet werden, weil sie ihre Anonymität missbraucht haben, um Verbrechen zu begehen, liegt dies häufig eher an menschlichem Versagen als an einer inhärenten Schwäche der Kerntechnologie.

Theoretisch kann Tor weder böswillige Akteure daran hindern, Sie anzugreifen, noch die Strafverfolgungsbehörden daran hindern, Sie aufzuspüren, wenn sie glauben, Sie seien eine „Person von Interesse“. In Verbindung mit anderen Datenschutz-Tools wie OTR, Cspace, ZRTP, RedPhone, Tails und TrueCrypt hilft Tor Ihnen jedoch mit ziemlicher Sicherheit, Ihre Privatsphäre zu verbessern.

Um Ihre Online-Anonymität zu wahren oder die Zensur zu umgehen, können Sie auch VPN-Dienste nutzen, von denen viele kostenlos verfügbar sind. Stellen Sie sicher, dass Sie eines auswählen, das kein Protokoll zu Datenverkehr, Sitzung, DNS oder Metadaten enthält. Mein persönlicher Favorit ist Cyberghost, aber es gibt viele andere hervorragende Dienste, die Sie abonnieren können.

Häufig gestellte Fragen

Frage: Warum dauert das Laden von Websites so lange??

Von Natur aus leitet Tor Ihren Datenverkehr über die Server von Freiwilligen in verschiedenen Teilen der Welt weiter. Dies führt zu eigenen Engpässen und erhöht die Netzwerklatenz. Sie können die Geschwindigkeit des Netzwerks verbessern, indem Sie Ihr eigenes Relais betreiben.

F. Ist Tor sicher??

Tor ist kostenlos und Open Source und wird regelmäßig von erfahrenen Programmierern und Freiwilligen aus der ganzen Welt geprüft. Als solches ist es eine der sichersten und sichersten Möglichkeiten, Ihre Privatsphäre online zu verbessern. Beachten Sie jedoch, dass dadurch nicht der gesamte Internetverkehr geschützt wird. Es schützt nur Anwendungen, die ordnungsgemäß konfiguriert sind, um ihren Internetverkehr über Tor zu senden.

F. Ist Tor illegal??

Tor ist nirgendwo auf der Welt illegal, daher ist es in Ordnung, Tor alleine zu verwenden. Wenn jemand, der einen Relay-Knoten ausführt, aufgrund von Missbrauchsproblemen mit Drittbenutzern in Schwierigkeiten gerät, kann er auf einen Webdienst namens Exonerator zurückgreifen, der überprüfen kann, ob eine IP-Adresse zu einem bestimmten Zeitpunkt ein Relay war. Das Tor-Projekt liefert auch einen unterschriebenen Brief, um dies zu belegen.

F. Wofür wird Tor verwendet??

Tor wird von Technologen, Datenschutzbeauftragten und normalen Benutzern verwendet, um ihre Online-Anonymität und digitale Privatsphäre zu wahren. Es ist eines der wichtigsten Instrumente der gesicherten Kommunikation für politische Aktivisten, die unter repressiven Regimen leben, und für allgemeine Internetnutzer, die die Zensur umgehen wollen.

F. Versteckt Tor die IP-Adresse??

Tor verwendet eine Anonymitätstechnik namens "Zwiebel-Routing", die Daten über eine Reihe von geschichteten Knoten überträgt, um die IP-Adresse des Benutzers nicht nur vor der Website oder dem Dienst zu verbergen, auf die zugegriffen wird, sondern auch vor Regierungsbehörden oder Organisationen, die versuchen, den Netzwerkverkehr zu überwachen.

F. Versteckt Tor meinen Standort??

Tor verbirgt Ihren Standort, Ihre IP-Adresse und andere personenbezogene Daten. Der Exit-Knoten sieht nur Ihren Benutzeragenten (Browser), bei dem es sich nicht um persönlich identifizierbare Daten handelt. Andere Apps auf Ihrem PC, einschließlich Browser-Add-Ons, Website-Cookies und anderer Software, enthüllen jedoch möglicherweise mehr über Ihre Identität. Aus diesem Grund sollten Sie den Tor-Browser verwenden, der integrierte Schutzmaßnahmen gegen solche Probleme bietet.

F. Ist es sicher, Tor unter Android zu verwenden??

Der Tor-Browser unter Android verwendet dieselbe Zwiebel-Routing-Technik wie die Desktop-Clients. Also ja, es ist unter Android genauso sicher wie auf jeder anderen Plattform.

Frage: Lässt Tor etwas auf Ihrem Computer??

Solange alles richtig konfiguriert ist, hinterlässt Tor keine Spur Ihrer Online-Aktivitäten auf Ihrem Computer oder anderswo.

F. Weiß mein ISP, dass ich Tor verwende??

Sowohl Ihr ISP als auch die Website (s), die Sie besuchen, wissen, dass Sie Tor verwenden. Ihr ISP kann jedoch weder erkennen, mit welchen Diensten Sie eine Verbindung herstellen, noch kann die Website erkennen, wer Sie sind und von wo aus Sie eine Verbindung herstellen. Dies gilt auch für VPNs, Proxys und andere Anonymitätsnetzwerke.

Tor: Der beste Weg, um die Anonymität online aufrechtzuerhalten

Tor basiert auf der unermüdlichen Arbeit von Tausenden von Freiwilligen aus der ganzen Welt. Es sollte Ihre erste Anlaufstelle sein, wenn Sie Ihre Privatsphäre online schützen möchten. Es ist zwar keine Silberkugel, die Sie vor allen Formen von Cyber-Bedrohungen schützt, aber es ist sicherlich ein guter Anfang. Planen Sie also, Tor zu verwenden, um Online-Fingerabdrücke zu vermeiden? Oder haben Sie schon eine Weile benutzt? Lass es uns in den Kommentaren unten wissen.

Da Sie an Online-Datenschutz interessiert sind, sollten Sie sich auch beliebte verschlüsselte Messaging-Apps wie Signal und Telegramm ansehen. Wenn Sie WhatsApp verwenden, können Sie unseren Anleitungen folgen, um vom Facebook-eigenen Dienst zu Signal oder Telegramm zu wechseln. Sie können auch lernen, wie Sie Signal auf Desktops und Chromebooks verwenden, um während der Arbeit mit Ihren Freunden, Ihrer Familie und Ihren Kollegen zu chatten.

Gadgetshowto

Gadgetshowto